OpenDNS plugger DNS Lækager på "Last Mile" med DNSCrypt

Tidligere skrev jeg OpenDNS, en gratis service, der giver en hurtigere og mere sikker måde at løse domænenavne på. Nu ruller OpenDNS ud et nyt stykke software designet til at gøre din webbrowsing endnu mere sikker: DNSCrypt.

DNSCrypt er en ekstra tjeneste lagdelt oven på OpenDNS, der hjælper med at beskytte mod sårbarheder, der præsenteres af "DNS-lækager". Det gør det ved at kryptere DNS-trafik for at sikre, at den ikke kan opfanges af en hacker eller en man-in-the-middle . Dette ligner, men ikke det samme som HTTPS-kryptering af webtrafik (SSL / TLS).

I en nøddeskal forbedrer OpenDNS din webbrowsningssikkerhed ved at give din større sikkerhed for, at den hjemmeside, du opretter forbindelse til, er den, du ønskede at oprette forbindelse til. Det gør det ved at levere en bedre DNS-server end den, som din internetudbyder leverer som standard. Når din anmodning når OpenDNS-serverne, kan du med rimelighed være sikker på at du laver en legitim forbindelse til den hjemmeside, du forsøger at nå. Men det giver stadig en relativt svag link i kæden: den "sidste mile" eller den del af din internetforbindelse mellem din internetudbyder og din computer. Det vil sige, hackere kunne stadig snoop eller omdirigere din DNS-trafik ved at opfange den, inden den når din internetudbyder. Med DNSCrypt vil hackere ikke længere kunne snoop på din DNS-trafik - og de vil heller ikke kunne narre computeren til at tro, at du kommunikerer med en legitim DNS-server.

Kontrol af DNS Lækage

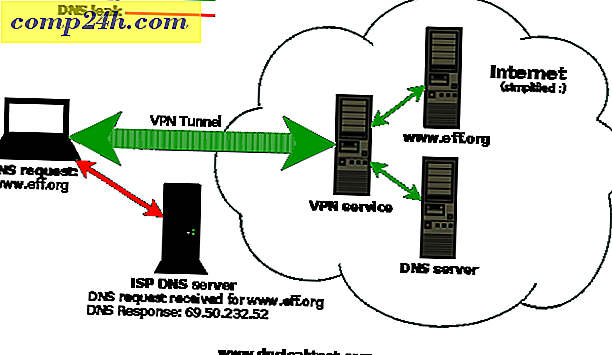

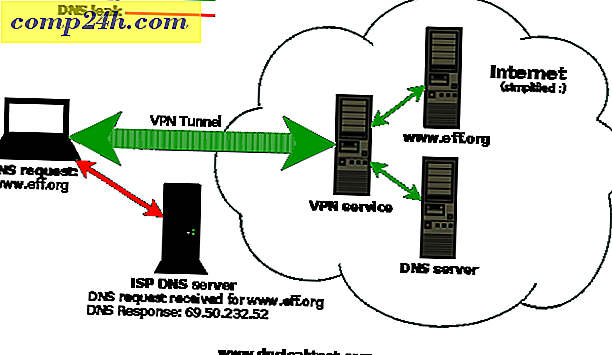

Risikoen for at nogen aflyser eller spoofer en DNS i "sidste mile" er meget lav. Grundlæggende for at denne sårbarhed skal være til stede, skal du have en " DNS-lækage " på din forbindelse. Det vil sige, selvom du har oprettet din computer eller router for at oprette forbindelse til OpenDNS (eller en VPN eller en alternativ DNS-server, som f.eks. Google DNS), stiller noget på din computer stadig anmodninger til standard DNS-serveren (normalt din internetudbyder ).

Du kan teste for at se, om du har en DNS-lækage ved at besøge DNSleaktest.com, mens du er tilsluttet via OpenDNS. Ifølge folket på DNSleaktest.com er DNS lækager mest udbredte på Windows-klienter. Jeg er dog glad for at rapportere, at min test for DNS-lækager kom tørt op, mens jeg sluttede til OpenDNS på min Windows 8-computer.

Installation af DNSCrypt

DNSCrypt er tilgængelig gratis som en Preview Release. Faktisk er softwaren åben kilde (du kan se kilden på GitHub). Du kan downloade DNSCrypt her. Den er tilgængelig til både Mac og Windows og er en brise at installere. Bare start installationsprogrammet og følg vejledningen på skærmen.

Efter installationen vil du se en grøn indikator i systembakken, der viser, at DNSCrypt virker.

Højreklik på ikonet for at åbne kontrolcenteret for flere oplysninger og muligheder.

Bemærk, at når du installerer DNSCrypt, behøver du ikke ændre dine DNS-indstillinger for din netværksadapter for at bruge OpenDNS længere. Du kan simpelthen tjek Aktiver OpenDNS, og din computer begynder at bruge OpenDNS. Dette er praktisk, hvis du ikke har konfigureret din router til at bruge OpenDNS.

Standardindstillingerne (vist ovenfor) er optimeret til hastighed og pålidelighed. Hvis f.eks. OpenDNS ikke kan nås, falder din computer tilbage til din standard DNS-server. (Bemærk: Hvis OpenDNS er din standard DNS resolver, så vil denne mulighed ikke gøre meget forskel).

For den højeste sikkerhed, kontroller DNSCrypt Over TCP / 443 (langsommere) og fjern markeringen Fall tilbage til usikker DNS . Indstillingerne nedenfor er sikrere, når du bruger offentlig WiFi.

Konklusion

De fleste hjemmebrugere behøver ikke DNSCrypt for at holde dem sikre. Udnyttelse af DNS-lækager er sjældent, og de fleste forbindelser viser ikke denne sårbarhed (Macs er for eksempel ikke kendt for at have DNS-lækager). Men hvis en privat og sikker forbindelse er yderst vigtig for dig - enten af personlige eller forretningsmæssige grunde - er DNSCrypt en gratis og smertefri måde at tilføje endnu et lag af sikkerhed til din pcs forbindelse,

Vidste du om DNS lækager? Vil du bruge DNSCrypt? Lad os vide i kommentarerne.

![Liste over indholdsfortegnelser til en udskrivbar og læsbar Txt-fil [How-To]](http://comp24h.com/img/microsoft/973/list-directory-contents-printable.png)